操作系统内核- 中兴通讯

背景描述

车联网时代,汽车通过基础软件系统可与智能终端、互联网等进行连接,实现娱乐、导航、交通信息等服务。基础软件系统常基于 Linux、QNX 等操作系统内核开发,由于操作系统内核代码庞大且存在不同程度的安全漏洞,操作系统内核自身的安全脆弱性将直接导致应用系统的面临被恶意入侵、控制的风险。车载基础软件系统需要通过 Wi-Fi、蓝牙、移动通信(4G/5G 等 )、V2X 等无线通信手段与人、其它车辆、交通专网、互联网等进行连接。上述无线通信方式自身可能就存在网络加密、认证等方面的安全问题,因而也会继承上述通信网络所面临的安全风险。针对这些问题,可以通过从操作系统内核层面采用由系统加固、主动防御、防火墙、入侵检测与防护系统(IDPS)、硬件安全加密服务等构成综合解决方案。

实现概要

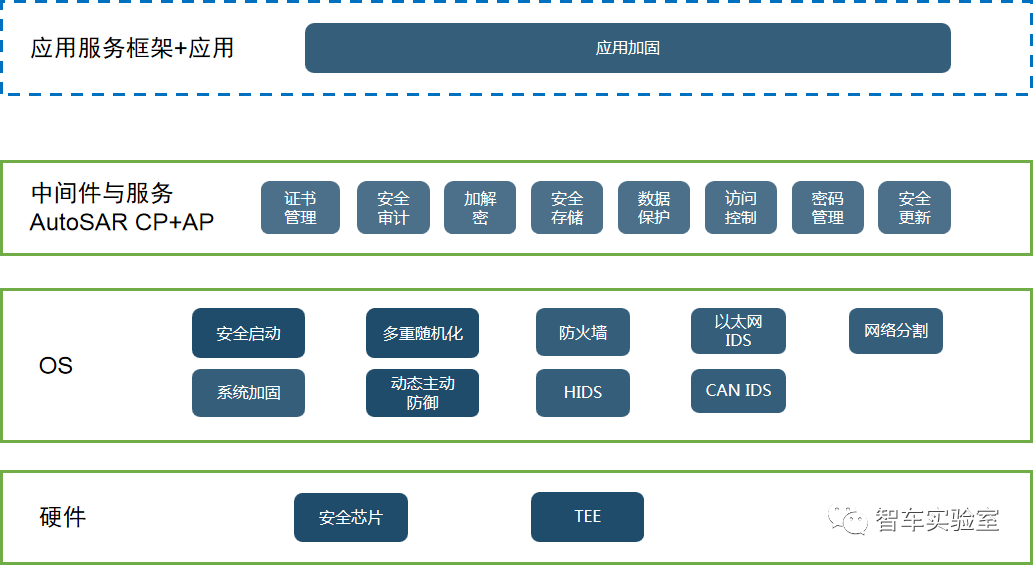

基础软件系统的信息安全架构可以参考下图,从硬件、操作系统内核、基础中间件和服务,再到应用服务框架和应用,不同的层次采用不同的信息安全技术提供系统保障。

图7.1-1 基础软件系统的信息安全架构在操作系统内核层面,可采用系统加固、安全启动,动态主动防御等技术来提高系统的安全水平。亦可采用防火墙、入侵检测系统(IDS)、网络分割等技术来应对来自网络的攻击。操作系统内核功能安全模块描述:

-

系统加固遵循最小化原则:移除不必要的服务程序,关闭不需要的端口和服务;移除开发、编译、调测类、网络嗅探类的服务和工具;去除安装、显示和调整系统安全策略的服务和工具;检查不应存在任何后门和隐藏接口。系统定期执行漏洞扫描,对发现的安全漏洞及时处理。

-

现有的安全技术已经解决了大多数的信息安全威胁,是重要的系统防御手段,但是这些技术大多属于被动防御,不能解决越来越多的未知威胁。中兴操作系统内核实施 “主动防御” 策略,利用底层基础软件(操作系统、工具链)对整个系统引入动态、随机、多样的安全基因。使整个系统具有天然抵抗各种 “病毒”(包括未知威胁)的能力。

图7.1-2 主动防御技术路线主动防御技术改变攻击过程所依赖的系统规律,通过编译器产生具有随机、多样性特征的多变体,使攻击路径呈现为随机、多样的特征。具体采用了全局符号(全局变量、函数等)布局随机变化技术、关键数据结构布局随机变化技术、程序的地址空间(代码段、数据段等)随机变化技术,将单一空间下未知的安全问题转换为多维空间下确定的概率问题,显著提高了系统的安全性。

-

防火墙可以提供针对特定端口或 IP 的访问控制实现防 DDos 攻击功能,实现对报文的安全过滤, 拦截非法数据,避免其进入安全区域。防火墙的相关数据(如拦截数据流量、防火墙故障状态和防火墙规则数量等)也可以存储在相应的安全区域,并及时上报或转发其它模块处理。

-

IDS 是计算机的监视系统,它通过实时监视系统,一旦发现异常情况就发出警告。IETF 将一个入侵检测系统分为四个组件:

-

事件产生器(Event generators),它的目的是从整个计算环境中获得事件,并向系统的其他部分提供此事件。

-

事件分析器(Event analyzers),它经过分析得到数据,并产生分析结果。

-

响应单元(Response units ),它是对分析结果作出反应的功能单元,它可以作出切断连接、改变文件属性等强烈反应,也可以只是简单的报警。

-

事件数据库(Event databases )事件数据库是存放各种中间和最终数据的地方的统称,它可以是复杂的数据库,也可以是简单的文本文件。

实现详细(入侵检测)

车载网络防火墙位于整车架构最外围,如 OBD 口或远程通信的入口。可以在网络层通过数据包过滤, 基于目标地址及源地址对数据包进行过滤,也可以采用基于传输层会话控制能力的状态检测,建立状态 连接表,来跟踪每一个进出网络的会话状态信息,监控了数据包是否符合会话所处的状态。针对 TCP, 防火墙会对 TCP 头信息进行解析,用于确认是首次连接或已经建立通信,因此不仅能减少数据包穿过防火墙的时间,同时可以有效检测出 DoS 攻击。入侵检测系统根据入侵检测的行为分为两种模式:异常检测和误用检测。前者先要建立一个系统访问正常行为的模型,凡是访问者不符合这个模型的行为将被断定为入侵;后者则相反,先要将所有可能发生的不利的不可接受的行为归纳建立一个模型,凡是访问者符合这个模型的行为将被断定为入侵。这两种模式的安全策略是完全不同的,而且,它们各有长处和短处:异常检测的漏报率很低,但是不符合正常行为模式的行为并不见得就是恶意攻击,因此这种策略误报率较高;误用检测由于直接匹配比对异常的不可接受的行为模式,因此误报率较低。但恶意行为千变万化,可能没有被收集在行为模式库中,因此漏报率就很高。这就要求用户必须根据本系统的特点和安全要求来制定策略,选择行为检测模式。在通常情况下,用户都采取两种模式相结合的策略。入侵检测系统根据信息来源可分为基于主机 IDS 与基于 CAN 和以太网的 IDS。基于主机的入侵检测系统作为基础软件系统的监视器和分析器,它并不作用于外部接口,而是专注于系统内部,监视系统全 部或部分的动态行为以及整个计算机系统的状态,包括对系统配置文件、系统日志、进程、系统调用、文件系统的监控及异常发现和告警。基于 CAN 总线和以太网的入侵检测可以通过车内接口,实时采集 CAN 总线和以太网的通信数据,并根据策略分析是否有异常流量的数据包,并及时上传到相关控制器和云端。操作系统内核通常也会支持硬件安全芯片的驱动,为安全启动、安全通信以及中间件服务提供加密服务支撑。在安全启动中,为了保证启动的固件和软件版本没有受到篡改,需要对相应的版本进行验证, 为了保证启动的时间要求,就必须依赖安全芯片提供硬件加解密计算能力。在安全通信中,更是需要实 时对大量数据进行加解密计算,只有安全芯片提供的硬件安全加密服务能力才能够满足车载系统信息安 全日益增长的数据加密需求。

- 下一篇:安全启动- 云驰未来

- 上一篇:【成功案例】自动泊车算法开发的数字化实践

广告

广告 最新资讯

-

整车性能测试体系:汽车试验工程的基本框架

2026-03-10 12:54

-

联合国法规R76对轻便摩托车前照灯远近光性

2026-03-10 12:15

-

联合国法规R75对摩托车与轻便摩托车气压轮

2026-03-10 12:14

-

联合国法规R74对L1类车辆灯光与光信号装置

2026-03-10 12:14

-

联合国法规R73对货车侧面防护装置的工程化

2026-03-09 12:14

广告

广告